Silne nogi = sprawny mózg

13 listopada 2015, 07:36Starsze kobiety, które mają mocniejsze nogi, mają też zdrowszy, sprawniejszy mózg. Do takiego wniosku doszli naukowcy z King's College London po badaniu podłużnym 162 par bliźniaczek z rejestru TwinsUK. W momencie rozpoczęcia studium kobiety miały 43-73 lata.

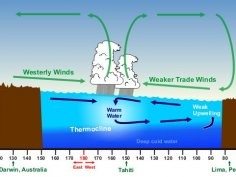

Tegoroczne El Nino bije wszelkie rekordy

4 grudnia 2015, 12:04Sprawdziły się prognozy specjalistów, którzy ostrzegali, że tegoroczne El Niño będzie najsilniejszym znanym nam tego typu zjawiskiem. Już teraz widać, że jest ono silniejsze od rekordowego z lat 1997-1998.

Niezwykła siła kraba palmowego

24 listopada 2016, 10:29Shin-ichiro Oka z Okinawa Churashima Foundation i jego koledzy zmierzyli siłę szczypców 29 dzikich krabów palmowych z Okinawy. Krab palmowy to największy lądowy stawonóg na świecie

BLI, sposób na mniejsze spalanie w samolotach

15 marca 2017, 12:56Naukowcy z NASA skupili się na części dotyczącej oporu aerodynamicznego i pracują nad pomysłem zwanym Boundary Layer Ingestion, dzięki któremu chcą zmniejszyć zużycie paliwa, koszty użytkowania samolotu i przy okazji zanieczyszczenie atmosfery

Atomowy zegar optyczny pomaga poszukiwać ciemnej materii

26 października 2020, 11:40Współczesne zegary optyczne pracują z dokładnością 1 sekundy na 20 miliardów lat. Dlatego też naukowcy z USA, pracujący pod kierunkiem Juna Ye z Narodowego Instytutu Standardów i Technologii postanowili wykorzystać tę precyzję oraz niezwykłą stabilność wykorzystywanych w nich kryształów krzemowych do uściślenia zakresu potencjalnych interakcji zachodzących pomiędzy ciemną materią a cząstkami i polami Modelu Standardowymi.

Czy plamy na Słońcu mogą zniknąć?

15 września 2010, 16:38Czy obserwowany od dłuższego czasu, przedłużający się okres spokoju na Słońcu może stanowić powód do niepokoju? Zdaniem astronomów - tak; jeśli aktywność plam słonecznych będzie nadal spadać, w 2016 roku znikną całkowicie, a Ziemię może czekać bardzo chłodny okres.

Okradzeni piraci

14 maja 2007, 15:57Na blogu prowadzonym przez The Pirate Bay opublikowano informację, że serwis został okradziony. Ktoś, i obsługa The Pirate Bay wie, kto, znalazł lukę na stronach serwisu i ukradł bazę danych jego użytkowników.

Mózgowa identyfikacja

9 września 2013, 12:13Jednorazowe systemy identyfikacji, np. hasła czy skanowanie tęczówki, sprawdzają się jako metody zabezpieczania dostępu do budynku czy witryny WWW, jednak w niektórych okolicznościach, np. podczas przewożenia cennych dóbr albo w taksówkach/środkach transportu miejskiego, lepsze byłyby metody bazujące na stałym monitoringu biometrycznym. Wg zespołu Isao Nakanishiego z Uniwersytetu w Tottori, w tej roli sprawdziłyby się miniskanery fal mózgowych kierowcy.

Wszyscy użytkownicy poczty Yahoo padli ofiarą hakerów

4 października 2017, 08:48Yahoo poinformowało, że podczas ataku w 2013 roku napastnicy dostali się do wszystkich 3 miliardów kont pocztowych. Do niedawna mówiono o przełamaniu przez hakerów zabezpieczeń miliarda kont

Hasło za czekoladę

18 kwietnia 2008, 10:43Firma Infosecurity Europe przeprowadziła w londyńskim City, w pobliżu stacji Liverpool Street, mały sondaż. Pracownikom biurowym, w sumie 576 osobom, proponowano za wzięcie udziału w badaniu tabliczkę czekolady. Polegało ono m.in. na wyjawieniu swoich tajnych haseł. Na taką wymianę zgodziło się aż 45% kobiet i jedynie 10% mężczyzn.

« poprzednia strona następna strona » 1 2 3 4 5 6 7 8 9 …